QianNiao Kamera

Dokumentation der QianNiao Kamera (Model: QN-L73PV18A0)

Die QianNiao IP-Kamera (vermutlich über Aliexpress erhältlich) ist eine kostengünstige Kamera, die hauptsächlich für Überwachungs- und Streaming-Zwecke verwendet wird. Trotz ihres günstigen Preises von etwa 10 € bietet sie eine spezielle Hardware und Software-Konfigurationen, die eine detaillierte Analyse erfordern. In dieser Dokumentation werden die wichtigsten Funktionen, Einschränkungen und Sicherheitslücken dieser Kamera zusammengefasst. Wichtig ist das die Kamera nur über die V360 Pro App läuft. RTPS kann via VLC angesehen werden.

1. Grundlegende Kamera-Details:

Chipsatz und Hardware:

- Chipsatz: Fullhan FH8626V200

- Ein MIPS-basierter Prozessor, der in IP-Kameras verwendet wird. Dieser Chipsatz bietet Video-Kompression (z. B. H.264-Komprimierung), Netzwerkkommunikation und Peripheriegeräte-Steuerung.

- Speicher:

- Die Kamera nutzt ein NOR-Flash-Speicher für Firmware und Konfigurationsdaten. Der verwendete Chip ist ein 25QH64DHIQ, der mit einer Kapazität von 64 Mbit arbeitet.

- Der RAM-Speicher der Kamera ist auf 41 MB festgelegt.

- Kamera-Sensoren: Die Kamera nutzt verschiedene Bildsensoren wie den OV9712, OV9732, IMX291 und andere, die für unterschiedliche Auflösungen und Bildformate konzipiert sind.

Produktbezeichnung und ID:

- Modellbezeichnung: QN-L73PV18A0

- Diese Modellnummer ist eine spezifische Kennung für das Gerät und hilft bei der Identifizierung der Firmware und des Produkts.

- Hardware-ID: QN-MIOU-FH8626V200

- Diese Hardware-ID deutet darauf hin, dass es sich um ein Fullhan FH8626V200-basiertes Modell handelt.

2. Betriebssystem und Software:

Betriebssystem:

- Die Kamera verwendet ein Embedded-Linux-System (vermutlich eine Variante von BusyBox), das mit einem U-Boot-Bootloader startet.

- Das Betriebssystem ist sehr minimalistisch, was bei geringer Leistung und eingeschränkter Funktionalität von günstigeren Geräten üblich ist.

Firmware:

- Die Firmware hat die Version 20241204.1638, die am 4. Dezember 2024 erstellt wurde. Sie verwendet U-Boot-Umgebungsvariablen und ein Linux-basierendes System, das die Video- und Netzwerkprozesse verwaltet.

- Die Kamera enthält auch eine Cloud-Verbindung zur Authentifizierung und Übertragung von Daten, wobei die Verbindung über

hapseemate.cnläuft. * Achtung jeder Mensch dieser Firma hatt Root zugriff auf die Kamera!

3. Sicherheit und Schwachstellen:

Telnet-Hack (Sicherheitslücke):

- Telnet ist über Port 23 aktiv und konnte schnell gehackt werden, da der Root-Zugang mit den Standard-Anmeldedaten

root:rootnach dem Hack war möglich. - Der Telnet-Dienst wurde durch einen Stack-Overflow-Exploit aktiviert, der es ermöglichte, den Root-Zugang zur Kamera zu erhalten.

- Empfohlene Sicherheitsmaßnahme: Telnet deaktivieren und SSH oder ein anderes sicheres Protokoll verwenden.

Offene Ports:

- Port 23 (Telnet): Ermöglicht den Zugang zur Kamera mit

root:root. - Port 80 (HTTP): Für die Web-Oberfläche der Kamera.*ist gesperrt!

- Port 8554 (RTSP): Für das Video-Streaming.

- Port 6688 (ONVIF): Der ONVIF-Port war zunächst geschlossen, was bedeutet, dass die PTZ-Steuerung oder Videoüberwachung über ONVIF nicht zugänglich war.

- Port 1300 ist offen wird zum übertragen von Befehlen benutzt!

Cloud-Verbindung:

- Die Kamera stellt eine Verbindung zu einem Cloud-Dienst über

check-auth.hapseemate.cn:443her. Dies könnte für die Authentifizierung und Cloud-Datenübertragung verwendet werden.

4. Netzwerk und Konfiguration:

Netzwerk:

- Die Kamera hat die IP-Adresse 192.168.1.203 und nutzt DHCP für die IP-Vergabe.

- Wi-Fi-Verbindung: Die Kamera verwendet einen RTL8188FU Wi-Fi-Adapter, der über Wi-Fi-Modi wie Station und Access Point konfiguriert wird.

SD-Kartenverwaltung:

- SD-Karten-Takt: Der SD-Kartenanschluss hat einen Takt von 5, der für Datenübertragungen verwendet wird.

- Speicher-Management: Flash-Speicher (NOR Flash) wird für die Speicherung von Firmware und Systemdateien verwendet.

5. Kamera-Steuerung und PTZ:

Die Kamera hat PTZ-Funktionen (Pan-Tilt-Zoom), jedoch sind diese Funktionen derzeit möglicherweise nur über RTSP und ONVIF erreichbar. Wenn der ONVIF-Port aktiv ist, kann die Kamera mit Tools wie ONVIF Device Manager gesteuert werden.

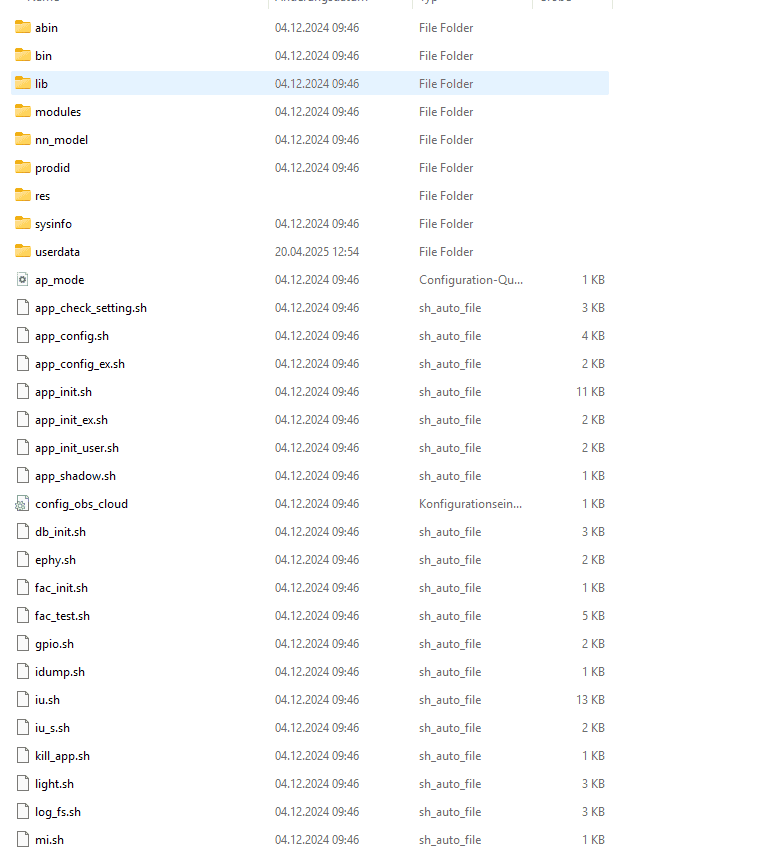

6. Wichtige Konfigurationsdateien und Parameter:

- Cloud-Verbindung:

config_obs_cloud.inidefiniert die Verbindung zucheck-auth.hapseemate.cn. - Wi-Fi: Konfiguriert über

wifi_mode.sh,wifi_mac.sh, undwifi_mode_rtl8188fu.sh. - Netzwerk:

ifcfg.wlan0undudhcpc.scriptverwalten die Netzwerkverbindung. - Sensoren: Die Konfiguration der Sensoren wie OV9712 und OV9732 ist in

sensor.infdefiniert.

7. Einschränkungen der Kamera:

- Sicherheitslücken: Die Kamera war anfällig für Telnet-Exploits, was den Root-Zugang über Standard-Anmeldedaten ermöglichte.

- Eingeschränkter Zugriff auf ONVIF: Der ONVIF-Port war zunächst geschlossen, was die Nutzung der Kamera über gängige Überwachungssoftware erschwerte.

- Mangelnde Sicherheitsfunktionen: Die Kamera verwendet Telnet für die Verwaltung und keine sichere Verbindung wie SSH.

- Keine PTZ über Weboberfläche nur per V360 App!

- Von 2 Wlan Antennen ist nur eine „echt“ die andere ist Fake!

- 8 MegaPixel wurden ausgeschrieben bei Full HD – Wer es glaubt 720P und 950X irgentwas. Die Realität sagt eher 2 MegaPixel!

RTPS STREAM:

rtsp://admin:admin123456@192.168.178.44:8554/profile1

rtsp://admin:admin123456@192.168.178.44::8554/profile0

rtsp://admin:admin123456@192.168.178.44:8554/profile100

rtsp://admin:admin123456@192.168.178.44:8554/profile101

🔑 Wichtige Punkte:

- Benutzername:

admin - Passwort:

admin123456 - IP-Adresse:

192.168.178.44 - Port:

8554 - Profile:

profile0,profile1,profile100,profile101(je nach Kamera und Auflösung).

Du kannst diese RTSP-Links verwenden, um auf die verschiedenen Video-Streams der Kamera zuzugreifen, je nachdem, ob du den HD-Stream oder SD-Stream der oberen oder unteren Kamera benötigst.

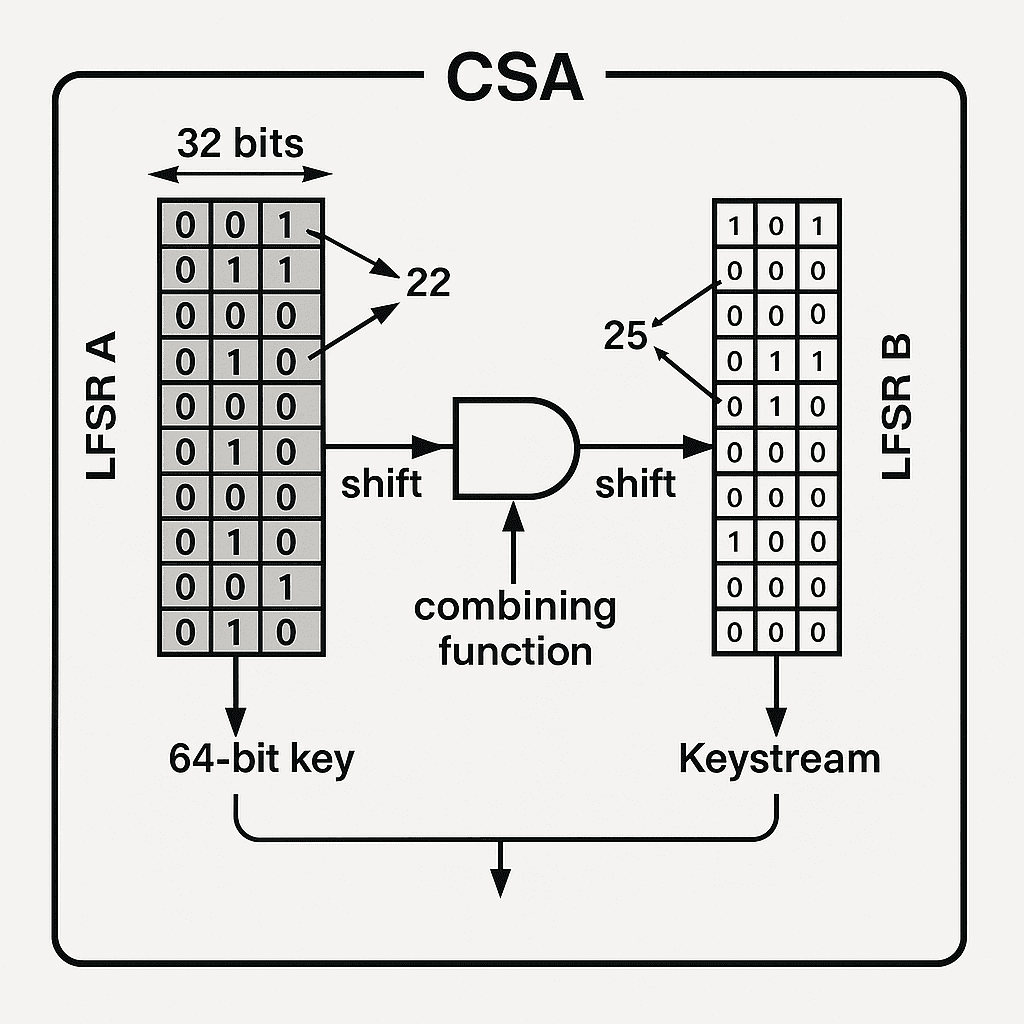

Mit einem Stack Overflow gelingt es das Telnet Passwort auf ROOT / ROOT zu exploiten auf Port 1300! So das wir eine Shell haben.

Kommentar veröffentlichen