Rundfunkbeitrag, Satellit und Smartcard: Fakten, Kosten und Reformoptionen im Faktencheck

Seit 2013 zahlt jeder Haushalt in Deutschland pauschal 18,36 Euro pro Monat für den öffentlich-rechtlichen…

Wie Resident Evil 2 auf dem Nintendo 64 das Unmögliche schaffte

Wenn man heute an das Nintendo 64 denkt, kommen einem eher bunte Jump-’n’-Runs als cineastischer…

Die Gamer-Softdrink-Pyramide

Wenn Gamer eine Ernährungspyramide hätten, wäre Wasser irgendwo ganz unten – oft vergessen, selten beachtet.…

Illegales IPTV und Internet Key Sharing (IKS)

Illegale IPTV-Dienste umgehen die Verschlüsselung klassischer Sat-TV-CAS-Systeme, indem sie sogenannte Cardsharing-Methoden nutzen. Dabei wird das…

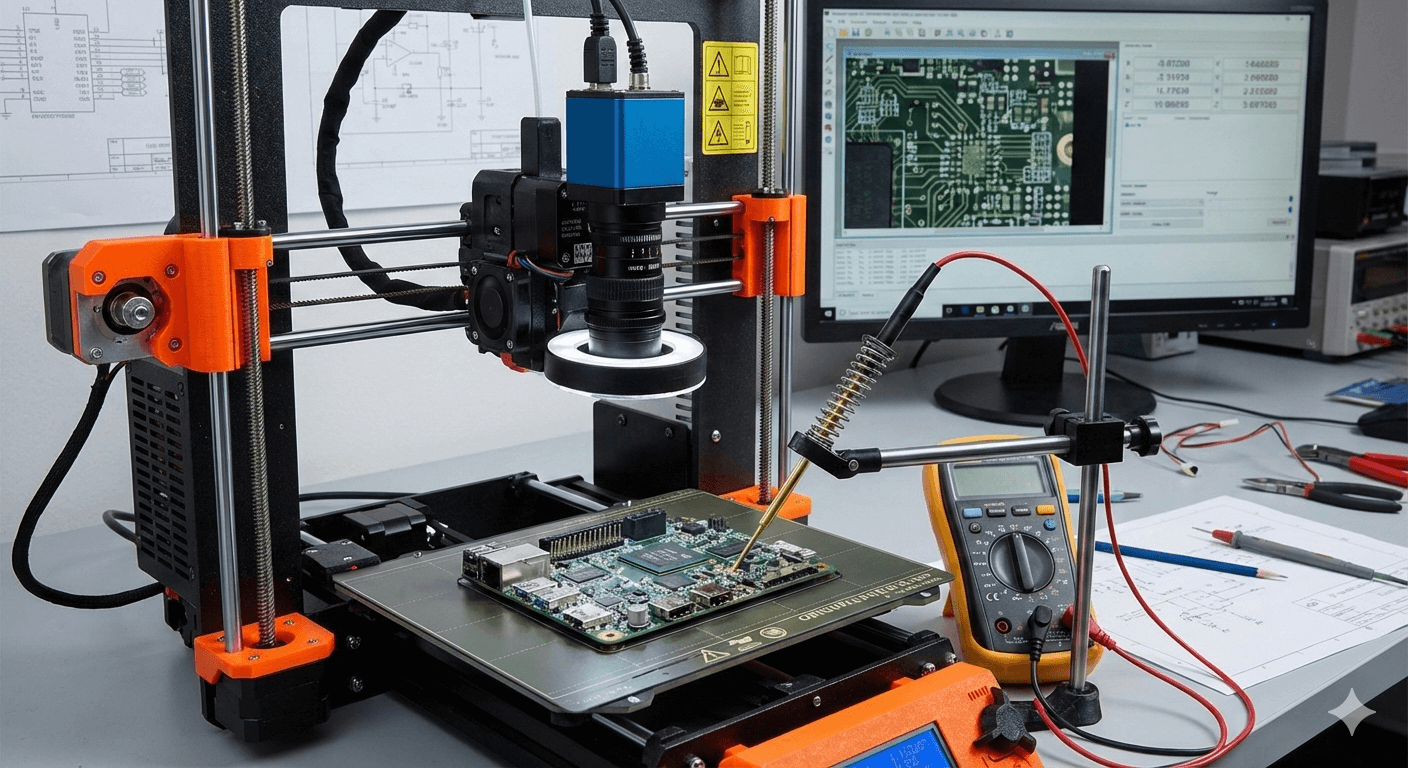

Zweitverwertung von 3D-Drucker-Hardware: Vom Consumer-Gerät zum Präzisions-Laborinstrument

In der Elektronikentwicklung und der Mikroskopie sind hochpräzise Drei-Achsen-Systeme eine kostspielige Notwendigkeit. Während ein gebrauchter…

Hardware-Transplantation: Wenn der ESP32-P4 ein Retro-Handheld kapert

Vergesst Standard-Upgrades. Wenn ein Bastler zum Skalpell greift und einen Mikrocontroller in ein geschlossenes System…

Kapsel-Knast und Barcode-Paranoia: Die Nespresso-Forensik

Passend zu meinem letzten Artikel über die Samsung „None Repair“ Connect Box bin ich über…

Factory Reset? Kauf neu, Kollega! – Wenn Secure Boot die Reparatur killt

Ein Plädoyer für THT, Schaltpläne und den gesunden Menschenverstand in einer Welt aus Fliegenschiss-Bauteilen. Wer…

Das CAS-Ranking: Wer ist der „König der Lecks“?

Hier die Faktenlage der großen Verschlüsselungssysteme und wie sie in die Knie gezwungen wurden. Platz…

Das Trojanische Paket: Die Anatomie des 142-Byte-Coups

Von fallenden Festungen und dem Fluch der Service-Backdoors In der Pay-TV-Verschlüsselung gibt es ein ehernes…