Betacrypt: Die Pionier-Verschlüsselung im deutschen Pay-TV

In den späten 1990er-Jahren stellte Betacrypt das erste kommerzielle Conditional Access System (CAS) im deutschen digitalen Kabelfernsehen dar. Entwickelt von BetaResearch (einer Tochter der Kirch-Gruppe) in Kooperation mit Irdeto Access, sollte es zahlenden Abonnenten den Zugang zu verschlüsselten Programmen ermöglichen und gleichzeitig Piraterie verhindern. Dieser Blogpost zeichnet den Werdegang von Betacrypt nach, beleuchtet die Rolle von Boris „Tron“ Floricic, die Entstehung inoffizieller CAM-Firmware („Wanissa“ und „Amon Cam“), die Praxis der Karten-Receiver-Marriage, den ersten Einsatz sowie die letztliche Ablösung des Systems.

Ursprung und technische Basis

Betacrypt beruhte technisch auf einer lizenzierten Variante des Irdeto-1-Systems, erhielt aber eine eigene CA-Kennung, um es von anderen Implementierungen abzugrenzen. Bereits ab 1996 kam es beim ersten deutschen Digital-Bezahlfernsehangebot DF1 zum Einsatz, das über Satellit verbreitet wurde. Zur Entschlüsselung war eine Set-Top-Box (die „d-box“) mit integriertem Betacrypt-Modul erforderlich, das zusammen mit einer Smartcard arbeitete.

Die Smartcard speicherte geheime Schlüssel, mit denen der Receiver die sogenannten Control Words rekonstruieren konnte, die in Echtzeit aus dem Videostrom ausgelesen wurden. Neben dem etablierten Common Scrambling Algorithm (CSA) sorgte Betacrypt dafür, dass nur autorisierte Geräte die richtigen Schlüssel erhielten.

„Tron“ alias Boris Floricic: Impulsgeber der Szene

Boris Floricic – besser bekannt unter seinem Pseudonym „Tron“ – war in den 1990er-Jahren einer der ersten deutschen Hacker, die sich systematisch mit der Analyse und dem Reverse Engineering von Sicherheitssystemen befassten. In seiner Diplomarbeit zeigte er Verfahren zur Sprachverschlüsselung auf, doch seine Arbeit an Pay-TV-Verschlüsselungen und Telefonkarten beeindruckte besonders die Szene.

Tron demonstrierte unter anderem, wie man die Authentifizierung von Telefonkarten bricht und sie klont. Diese Methoden inspirierten Bastler und Hacker dazu, auch inoffizielle Ansätze zu entwickeln, um Betacrypt-Smartcards auszulesen oder CAM-Module zu emulieren – lange bevor kommerzielle Systeme solche Schwachstellen öffentlich adressierten.

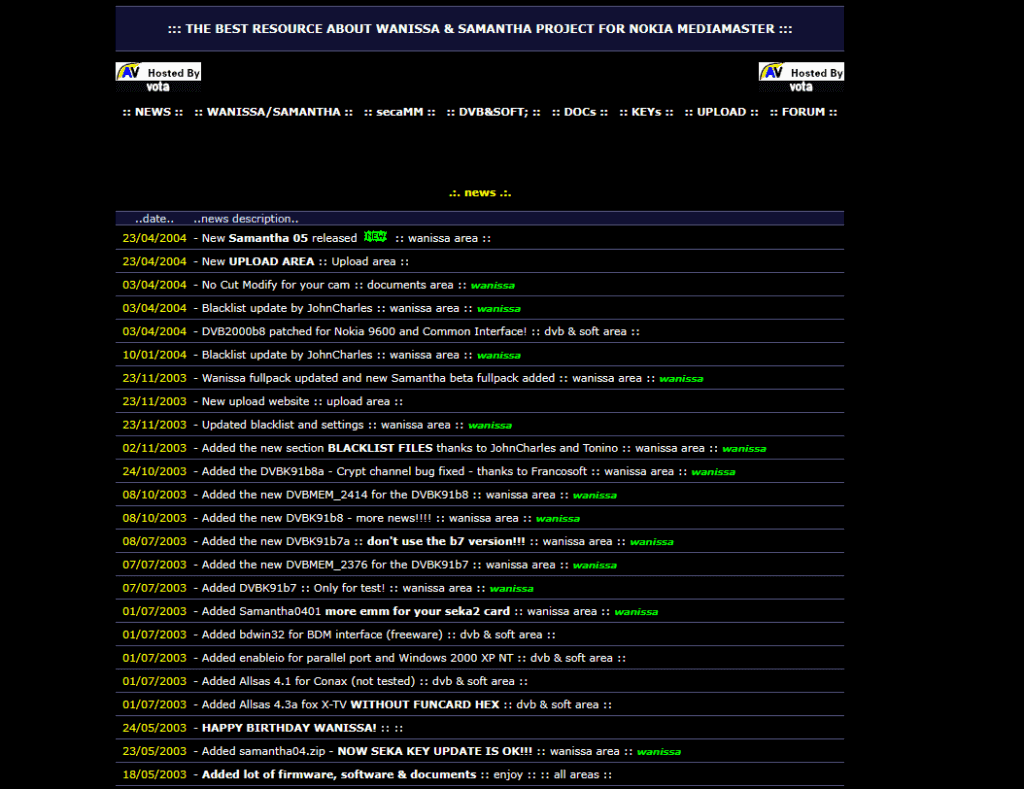

Inoffizielle CAM-Firmware: Wanissa und Amon Cam

Aus dem Interesse heraus, Betacrypt und andere CAS zu verstehen und zu manipulieren, entstanden zwei prominente inoffizielle Firmware-Projekte für Common Interface Module (CI-Module):

- Wanissa (auch „Samantha“ genannt): Mitte der 2000er-Jahre verfügbar, konnte diese Firmware nicht nur Betacrypt-, sondern auch Irdeto-1- und Viaccess-Karten verarbeiten. Aufwändige Hardware-Umbauten und stetige Updates waren nötig, um mit neuen Kartenversionen Schritt zu halten.

- Amon Cam: Entwickelt in mehreren Major-Releases (2.x bis 5.x), unterstützte Amon Cam diverse Systeme (u. a. Betacrypt, Irdeto, Viaccess, Seca). Die populärste Variante, „Amon 5.4_sammy“, verband Amon-Kernfunktionen mit Wanissa-Modulen und arbeitete mit Originalkarten, die per Dipswitch oder Software-Patch an die Firmware gebunden wurden.

Beide Projekte zeigten, wie eine lebendige Community auch komplexe, proprietäre Verschlüsselungen angreifen und zumindest teilweise umgehen konnte.

Karten-Receiver-„Marriage“

Ein bewährter Schutzmechanismus gegen den reinen Modul-Swap war die sogenannte „Marriage“ von Smartcard und Receiver oder CAM-Modul. Dabei wurden individuelle Schlüssel oder Identifikationsdaten der Karte direkt in das CI-Modul oder den Receiver eingebrannt, sodass die Karte nur in dieser spezifischen Gerätekombination funktionierte.

Typischerweise wurden dazu interne Leitungen auf dem Mainboard verlötet oder spezielle Dipswitch-Einstellungen gesetzt. Diese enge Verknüpfung erschwerte technisch weniger versierten Nutzern das Auswechseln der Karte – ein Zwischenschritt, bevor Systeme wie Nagravision auf vollständige Ende-zu-Ende-Verschlüsselung setzten.

Erster Einsatz und Verbreitung

Den offiziellen Start erlebte Betacrypt 1996 beim Satellitenpaket DF1. Nach der Fusion von DF1 mit Premiere World übernahm Premiere 1999 das System und führte es bis weit in die frühen 2000er im eigenen Angebot fort. Gleichzeitig setzte auch der österreichische ORF Betacrypt für seine Satellitenprogramme ein.

In Kabelnetzen Deutschlands und Österreichs war Betacrypt insbesondere in Kombination mit der d-box 1 (ab 1998) und der d-box 2 (ab 2002) verbreitet. Nutzer konnten erstmals digital und verschlüsselt fernsehen, ohne sich um technisch komplexe Zusatzlösungen kümmern zu müssen – allerdings waren offizielle CI-Module noch selten und teuer.

Das Ende von Betacrypt

Ab circa 2003 häuften sich Berichte über geknackte Betacrypt-Smartcards und auf dem Schwarzmarkt erhältliche Clone. Gleichzeitig stiegen die Sicherheitsanforderungen: Anbieter bevorzugten Systeme, die nicht nur einzelne Control Words, sondern die gesamte ECM/EMM-Kommunikation Ende-zu-Ende verschlüsselten.

Am 30. Oktober 2003 schaltete Premiere sein Betacrypt-System endgültig ab und ersetzte es durch Nagravision. Der symbolische Knopfdruck im Sendezentrum markierte das Aus für Betacrypt – nach fast sieben Jahren im kommerziellen Einsatz.

Das letzte offizielle Samantha update 23.04.2004 RIP

Copyright unbekannt / Premiere World?

Kommentar abschicken

Du musst angemeldet sein, um einen Kommentar abzugeben.